1: 風吹けば名無し 2022/03/16(水) 20:59:38.97 ID:xSogRRk80

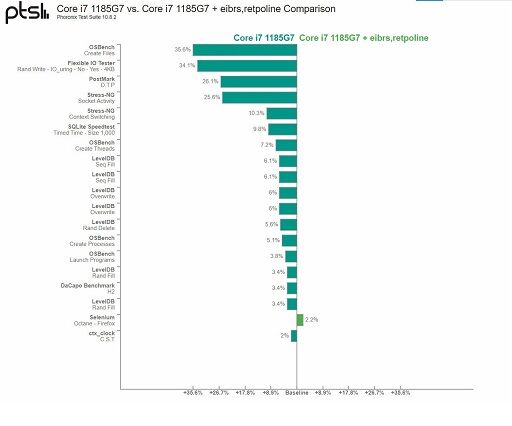

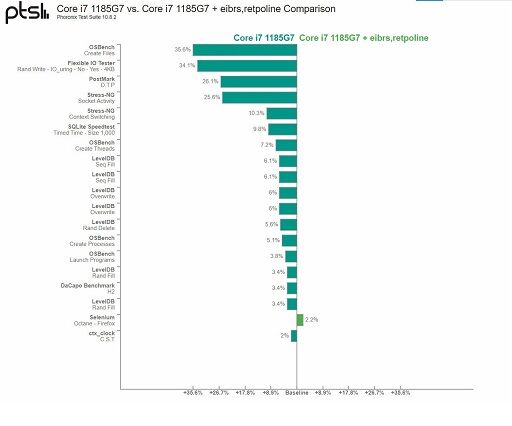

最新のIntel CPUでも新しいSpectre BHIパッチで最大36%の性能低下が発生

アムステルダム自由大学のシステム・ネットワークセキュリティグループ「VUSec」が、Spectre v2から派生した新しい脆弱性「BHI / Spectre-BHB」についての詳細を開示。x86プロセッサ向けのLinuxセキュリティパッチも同日にリリースされ、パッチ適用後のシステムで最大36%の性能低下が発生したこと判明しています(Neowin)。

脆弱性はIntelとArmの両方のCPUに影響を及ぼすものの、AMDのCPUは影響を受けません。

Spectreの脆弱性は、一般的に分岐予測や投機を使っているCPUを悪用するものです。新しい脆弱性は、分岐履歴バッファ(BHB)を使用することにより、Enhanced Indirect Branch Restricted Speculation(EIBRS)のハードウェア緩和策(ARMの場合はCSV2)さえ回避できると指摘されています。このため脆弱性はSpectre-BHB または Branch History Injection(BHI)と呼ばれています。

(中略)

まず、最新の第12世代Alder Lake-S Core i9-12900Kでは、Sockperfのスループットで、最大で26.7%の性能低下が発生し、その他のテストでも2~14.5%の損失が発生しています。

(続きはこちら)

https://softantenna.com/blog/36-performance-down-new-spectre-bhi-patch/

アムステルダム自由大学のシステム・ネットワークセキュリティグループ「VUSec」が、Spectre v2から派生した新しい脆弱性「BHI / Spectre-BHB」についての詳細を開示。x86プロセッサ向けのLinuxセキュリティパッチも同日にリリースされ、パッチ適用後のシステムで最大36%の性能低下が発生したこと判明しています(Neowin)。

脆弱性はIntelとArmの両方のCPUに影響を及ぼすものの、AMDのCPUは影響を受けません。

Spectreの脆弱性は、一般的に分岐予測や投機を使っているCPUを悪用するものです。新しい脆弱性は、分岐履歴バッファ(BHB)を使用することにより、Enhanced Indirect Branch Restricted Speculation(EIBRS)のハードウェア緩和策(ARMの場合はCSV2)さえ回避できると指摘されています。このため脆弱性はSpectre-BHB または Branch History Injection(BHI)と呼ばれています。

(中略)

まず、最新の第12世代Alder Lake-S Core i9-12900Kでは、Sockperfのスループットで、最大で26.7%の性能低下が発生し、その他のテストでも2~14.5%の損失が発生しています。

(続きはこちら)

https://softantenna.com/blog/36-performance-down-new-spectre-bhi-patch/

2: 風吹けば名無し 2022/03/16(水) 20:59:48.18 ID:xSogRRk80

草